Tags: google, gmail, correo, seguridad

Estos días ha sido noticia el robo de contraseñas usando el programa G-Archiver, una utilidad gratuita que sirve para hacer una copia de seguridad del buzón de GMail en el PC. La peregrina idea parece que ha tenido adeptos y mucha gente se descargó este software a su ordenador.

Claro, para que este programa pueda hacer su trabajo necesita el nombre del usuario y la contraseña de la cuenta de correo que usted tiene en GMail, así que violando la seguridad más básica, le damos nuestros datos de GMail a un software que no tiene que ver con GMail convencidos de que, por estar ejecutándose en nuestro PC, este software es de los nuestros. Pues no.

¡A ver cuando aprendemos de una ** vez a mantener confidenciales nuestros datos de acceso y no darlos a otro que no sea el lugar a donde accedemos!

¿Qué peligro entrañaba G-Archiver? Nos lo cuenta Jeff Atwood en su blog "Coding Horror":

Resulta que un programador llamado Dustin Brooks se descargó G-Archiver y se hizo la eterna pregunta que nos hacemos los programadores "¿cómo se ha programado esto?", así que pasó G-Archiver por Reflector, un descompilador para programas hechos con tecnología .NET. ¿Qué descubrió? Pues que ahí dentro del código, el autor, un tal John Terry, había incluido "a pelo" su nombre de usuario y contraseña de GMail para autoenviarse los datos personales que los pardillos de los usuarios de G-Archiver daban al programa al configurarlo.

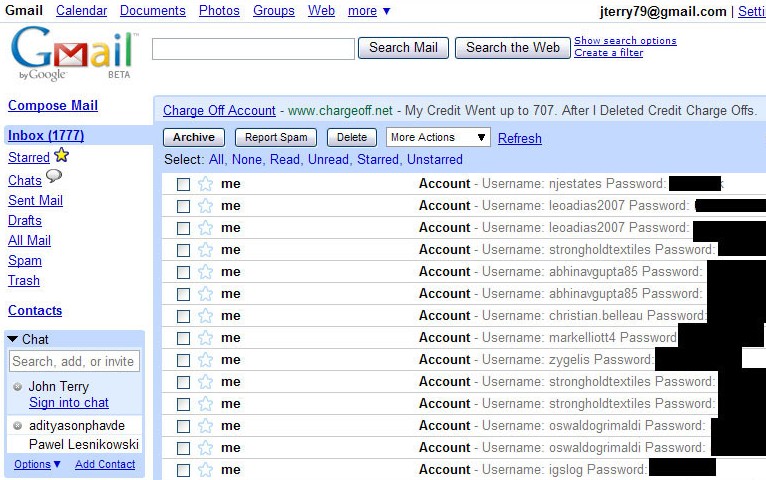

Mira por donde, a Dustin Brooks se le ocurrió acceder a GMail usando el nombre de usuario y la contraseña que descubrió en el fuente de G-Archiver y se encontró con esto:

Nada menos que 1.777 correos que G-Archiver había enviado a Terry con la información personal de otros tantos usuarios que se lo habían instalado. Todos los mensajes de correo de estos usuarios podían ahora ser leídos, o incluso se podía suplantar su identidad, o averiguar sus contraseñas de acceso a otros sitios web, que normalmente se nos envían por correo y guardamos para recordarlas fácilmente.

Este caso me recuerda al software que lleva mucho tiempo circulando para averiguar quién le ha borrado como contacto en el messenger. Para averiguarlo se sigue el mismo sistema, usted se descarga un software, le da su usuario y contraseña a ese software (ya empezamos mal) y él se encarga de acceder a su cuenta de msn y averiguar quién le ha emilinado. Hay que decir que el software funciona, lo malo es que no sabemos qué mas hace ese software con nuestro usuario y contraseña del messenger. Por cierto, si usted quiere averiguar quién le ha eliminado de su messenger, use aMSN, la versión de messenger que usamos los usuarios de sistemas no Windows. Con aMSN usted sabrá quién le ha borrado como contacto porque el icono de esa persona aparece con una forma especial en estos casos.

No me canso de decirlo, pero una de las ventajas del software de fuentes abiertas es que es mucho más difícil que nos cuelen troyanos como hace G-Archiver, ya que, aunque nosotros personalmente no sepamos interpretar el código, hay muchos programadores leyéndolo y viendo qué es lo que el programa hace realmente. En este caso, aunque G-Archiver no es de fuentes abiertas, tenemos la suerte de que a un programador le haya dado por hacer ingeniería inversa y leer el fuente, cosa que no siempre es posible hacer en los programas cerrados.

Sin duda muchos de los programas que usted tiene instalados ahora mismo en su ordenador tienen código "extra" con características que usted ignora. La mayoría de este código "extra" son lo que se suele llamar "huevos de pascua", inofensivos mensajes humorísticos de los programadores, como los que contienen las utilidades "apt-get", "aptitude", o del "firefox". A veces el código "extra" no son mensajes sino juegos completos, como el buscaminas que esconde el "aptitude", o el juego StarWars que esconde el OpenOffice, o los diversos juegos escondidos en todas las versiones de Excel hasta el 2002. Esto de esconder juegos ha sido muy criticado porque aunque no supone ningún peligro, es desperdiciar inútilmente los recursos de la máquina.

Si no se cree lo que acabo de contarle, puede leer cómo acceder a esos "juegos ocultos" en http://www.kriptopolis.org/huevos-de-pascua-en-software-libre-1 y en http://j-walk.com/ss/excel/eastereg.htm

Si ha conseguido ejecutar en su sistema estos juegos, seguramente se habrá sorprendido de lo que los programadores "buenos" son capaces de colarle en su PC con tal de satisfacer su ego, así que ahora imagine lo que los programadores con malas intenciones pueden colarle en forma de programas aparentemente útiles, como G-Archiver.

Yo que usted antes de instalarme algo investigaría si se puede confiar en ese software, y preferiblemente usaría software de fuentes abiertas, que no tiene por qué ser gratuito, pero que le garantiza que lo que usted se está instalando hace lo que usted cree que hace, y que no hay trampa ni cartón. Y si usted no sabe investigar esto, consulte a sus amigos, o compañeros de trabajo, expertos en el tema, que le van a aconsejar gratis.

Eso si, estírese un poco y hágale un regalito a su amigo técnico de vez en cuando, por ejemplo el último viernes de cada mes de Julio, que es el SysAdminDay, día del administrador de sistemas, (www.sysadminday.com), o el día 256 de cada año, que es el día del programador (programmerday.info) y que viene a caer el 13 de Septiembre en años no bisiestos.

Si quiere ideas para regalos, a los técnicos nos chiflan las cosas que venden aquí: http://www.thinkgeek.com

enlace a esta entrada | categoría: /seguridad |

Otras entradas:

/ (64949)

Resumen de la semana en Twitter 08/04/2012En las redes sociales, ¿mejor seguir a instituciones o a profesionales? 07/04/2012

Cómo se comunican las grandes ideas 06/04/2012

La vida con unas gafas de realidad aumentada 05/04/2012

Quiero usar bailarines en lugar de PowerPoint 04/04/2012

Si no tengo una red social a mano la pinto 03/04/2012

"No disparen al funcionario" 02/04/2012

¿Quién es el propietario de la lista de followers de mi Twitter? 01/03/2012

Libros gratuitos sobre programación 29/02/2012

El "problema" de la Deuda Pública en la Eurozona 06/12/2011

Últimos cursos

cursos (5463)

Redes Sociales y Divulgación de la Ciencia 19/10/2011Redes Sociales y Divulgación de la Ciencia 28/06/2011

Curso sobre Redes Sociales #crs11 01/06/2011

Qvo Vadis Internet 27/05/2011

Curso de herramientas para gestión de presencia online 25/05/2011

Curso "Sistemas Operativos y Seguridad" 24/05/2011

Curso "Administración de tareas administrativas mediante scripting" 20/10/2008

Curso "Administración avanzada de entornos Citrix" 20/09/2008

Curso Citrix básico 2008 01/04/2008

01/01/1970

Categorías

- calculadoras (2)

- citrix (2)

- cts (1)

- cursos (9)

- databases (0)

- educacion (4)

- etc (4)

- ethernet (1)

- google (0)

- internet (5)

- investigacion (1)

- mma (1)

- nepal (24)

- networking (1)

- openbsd (0)

- programacion (3)

- quintinracionero (1)

- redes_sociales (2)

- scratch (1)

- scripts (2)

- seguridad (7)

- sistemas (12)

- sistemas: mainframes (0)

- sistemas: minicomputers (0)

- sistemas: psion (0)

- sistemas: retro (1)

- sociedad (1)

- spanishrevolution (5)

- tecnologia (1)

- twitter (2)

- web20 (14)